Wenn Sie Systemadministrator sind, sind Sie vielleicht der Meinung, dass Sicherheit durch die Installation von Sicherheitstools sowie deren Konfigurierung auf Schutz vor den neusten Bedrohungen, der Verbesserung von Servern und Endgeräten sowie der Erneuerung von Systemen entsteht, wenn sie von einem Virus befallen werden. Das ist keine leichte Aufgabe, aber die Parameter sind zumindest klar.

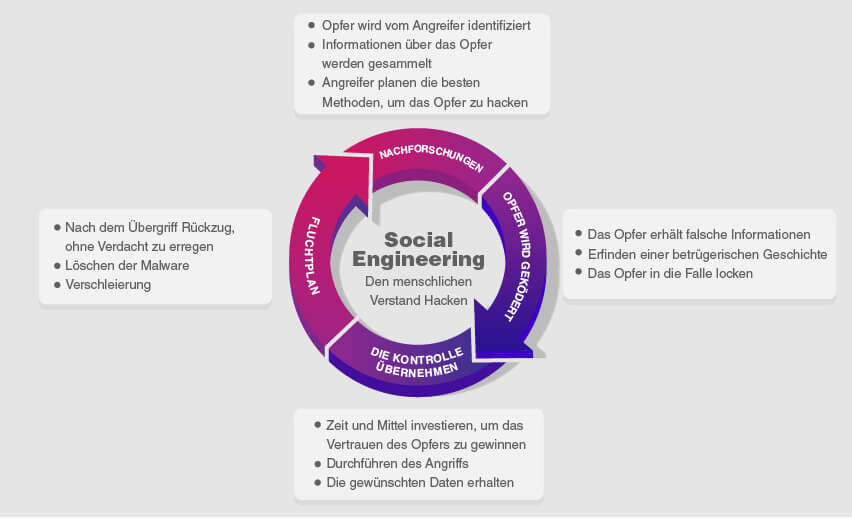

Doch selbst, wenn Sie all das tun, ist das nur die halbe Miete. Einige der effektivsten Cyberangriffe zielen nicht auf Hardware oder Software ab – sondern auf Menschen. Bei Social Engineering Angriffen ist oft nicht mehr als ein Telefon oder ein E-Mail-Account erforderlich.

Social Engineering Angriffe laufen so ab: Erst rufen die Angreifer an oder schicken dem Support-Team eine E-Mail, um ihr Ziel zu personifizieren. Sie sagen, dass sie ihr Passwort vergessen haben und denken sich eine glaubwürdige Geschichte rund herum aus. Damit versuchen sie einen Kundendienst-Mitarbeiter zu überzeugen, die registrierte E-Mail-Adresse der Zielperson in eine Adresse zu ändern, die den Angreifern gehört und lassen sich dann ein Reset-Token an diese Adresse senden. Damit können die Angreifer über den Account der Zielperson verfügen.

Sind Social Engineering Angriffe eine Gefahr für Sie?

Social Engineering Angriffe funktionieren zuverlässig und es sind keine besonderen Programmierkenntnisse erforderlich. Mithilfe einer Technologie, die als VoIP bekannt ist, kann der Angreifer es so aussehen lassen, als ob sein Anruf vom Telefon der Zielperson eingehen würde – diese Technologie ist weit verbreitet und es sind keine besonderen Fähigkeiten erforderlich. So ist es auch keine Überraschung, dass diese Angriffe immer häufiger werden. 2017 haben 76% der Informationssicherheit-Profis Social Engineering Angriffe per Telefon oder E-Mail, wobei E-Mails überwiegen. 2018 waren es 83%.

Der Anstieg von Social Engineering und E-Mail-Phishing-Angriffen hat zu einer Zunahme von prominenten Vorfällen geführt und zu den Opfern gehörten unter anderem:

- Blackrock

Der weltweit größte Vermögensverwalter wurde zum Opfer des Angriffs eines Umweltaktivisten, der sowohl die The Financial Times als auch die CNBC getäuscht hat. Die Aktivisten versendeten eine überzeugende, aber falsche Pressemitteilung, in der mitgeteilt wurde, dass die Firma auf ein Umweltschutz-Portfolio umschwenkt und hat dadurch kurz für Furore gesorgt. - Kryptowährung

Die Nutzer von digitalen Geldbörsen, auch als Ethereum bekannt, wurden Opfer von Phishing-Angriffen, die als falsche Fehlermeldungen getarnt waren. Diese kamen in Form von E-Mails an, in denen die Nutzer dazu aufgefordert wurden, einen Patch zu installieren. Stattdessen führte der Link sie jedoch zu einer schädlichen Version der Geldbörsen-Software, wodurch die Angreifer ihre digitalen Einkünfte abgreifen konnten. - Geheimdienste

2015 ist es einem Hacker im Teenageralter gelungen, Verizon anzurufen und an persönliche Informationen von John Brennan – dem Direktor der CIA – zu gelangen und sich dadurch Zugang zu seiner AOL E-Mail-Adresse zu verschaffen. Dieser Account enthielt sensible Informationen, darunter Details der Sicherheitsüberprüfung des Direktors. Der Hacker schaffte es sogar, kurz mit Direktor Brennon am Telefon zu sprechen. Erst nach zwei Jahren konnte der Angreifer gefunden und verhaftet werden.

Diese Vorfälle zeigen, wie einfach es ist, mit den einfachsten Tools Chaos anzurichten. Hacker können Geld stehlen, die Medien täuschen und den mächtigsten Personen auf der Welt Informationen entlocken. Und das ganz einfach per Telefon oder E-Mail.

Wie Sie sich vor Social Engineering Angriffen schützen können

Es gibt zwei Möglichkeiten, wie Sie sich vor Social Engineering Angriffen schützen können.

Erstens gibt es die Technologie. Eine Lösung namens DMARC (Domain-based Message Authentication, Reporting & Conformance) ist darauf ausgelegt, Täuschungs-E-Mails, also E-Mails, die nur vorgeben, von einer bestimmten Absenderadresse gesendet worden zu sein, zu erkennen und unter Quarantäne zu stellen. Auch wenn diese Technologie die Verbraucher schützt, indem sie sicherstellt, dass ihre E-Mail-Adressen nicht verwendet werden können, um Schaden anzurichten, ist die Verwendung nicht sehr verbreitet – unter 50% über alle Branchen hinweg.

Neben der Technologie, ist das noch die Politik – in diesem Fall das Training des Sicherheitsbewusstseins. Hier trainieren Sicherheitsadministratoren ihre Mitarbeiter mithilfe von Beispiel-Fake-E-Mails. Ziel ist es, den Mitarbeitern den Unterschied zwischen einer Fake E-Mail und einer richtigen E-Mail zu verdeutlichen. Sicherheitsbewusstseins-Training ist überaus effektiv – die Quoten bei Phishing-E-Mails sinken um 75% nach dem Sicherheitsbewusstseins-Training – aber die Angreifer müssen nur eine Person täuschen, um Schaden anzurichten.

Letzten Endes helfen vor allem Schadensbegrenzung und eine schnelle Reaktion gegen Phishing- und Social Engineering-Angriffe. Auch wenn die Chancen gut stehen, dass entschlossene Hacker es schaffen, Mitarbeiter mit Fake E-Mails oder Täuschungs-Anrufen an der Nase herumzuführen, sind gute Administratoren dennoch in der Lage, Account-Übernahmen zu erkennen. Auch wenn Angreifer relativ einfach Nutzer-Accounts stehlen könne, ist es möglich, den Schaden, den sie verursachen könne, zu begrenzen.